BáșŁo máșt Wi-Fi tá»?những bÆ°á»c cÆĄ báșŁn

(Cáșp nháșt: 18/9/2015)

Wi-Fi vá»n dÄ© ráș„t dá»?bá»?táș„n cĂŽng vĂ bá»?nghe lĂ©n, nhÆ°ng nĂł váș«n cĂł thá»?ÄÆ°á»Łc báșŁo máșt náșżu báșĄn sá»?dỄng nĂł hợp lĂœ. Váșy, hĂŁy thá»±c hiá»n theo những Äiá»u nĂȘn vĂ khĂŽng nĂȘn sau ÄĂąy Äá»?giĂșp cho máșĄng khĂŽng dĂąy nhĂ báșĄn ÄÆ°á»Łc an toĂ n hÆĄn.

1. KhĂŽng nĂȘn sá»?dỄng WEP

BáșŁo máșt WEP (wired equivalent privacy) tá»?lĂąu ÄĂŁ cháșżt. Kháș?nÄng mĂŁ hĂła của nĂł cĂł thá»?dá»?dĂ ng vĂ nhanh chĂłng bá»?phĂĄ vá»?bá»i háș§u háșżt cĂĄc hacker khĂŽng chuyĂȘn. Do váșy, báșĄn khĂŽng nĂȘn sá»?dỄng WEP má»t chĂșt nĂ o cáș? Náșżu Äang sá»?dỄng, hĂŁy nĂąng cáș„p ngay lĂȘn WPA2 (Wi-Fi protected access) vá»i chứng thá»±c 802.1X. Náșżu má»i ÄÆ°á»Łc cho má»t chiáșżc router wifi hoáș·c access point khĂŽng há»?trá»?WPA2, hĂŁy thá»?cáșp nháșt firmware hoáș·c ÄÆĄn giáșŁn nháș„t lĂ thay thiáșżt bá»?má»i.

2. KhĂŽng nĂȘn sá»?dỄng WPA/WPA2-PSK

Cháș?Äá»?nbsp;pre-shared key (PSK) của WPA vĂ WPA2 khĂŽng ÄÆ°á»Łc báșŁo máșt Äá»i vá»i mĂŽi trÆ°á»ng doanh nghiá»p cho láșŻm. Khi sá»?dỄng cháș?Äá»?nĂ y, cáș§n pháșŁi Äiá»n key PSK cho má»i thiáșżt bá»?phĂĄt wifi. Do ÄĂł, key nĂ y cáș§n ÄÆ°á»Łc thay Äá»i má»i láș§n má»t nhĂąn viĂȘn rá»i khá»i cĂŽng ty vĂ khi má»t thiáșżt bá»?phĂĄt bá»?máș„t hoáș·c bá»?trá»m â?những Äiá»u váș«n chÆ°a thá»±c sá»?ÄÆ°á»Łc chĂș trá»ng vá»i háș§u háșżt cĂĄc mĂŽi trÆ°á»ng doanh nghiá»p.

3. Triá»n khai 802.11i

Cháș?Äá»?EAP (extensible authentication protocol) của báșŁo máșt WPA vĂ WPA2 sá»?dỄng chứng thá»±c 802.1X thay vĂŹ dĂčng PSKs, cung cáș„p cho kháș?nÄng ÄÆ°a cho má»i ngÆ°á»i dĂčng hoáș·c thiáșżt bá»?má»t thĂŽng tin ÄÄng nháșp riĂȘng: tĂȘn ngÆ°á»i dĂčng vĂ máșt kháș©u hoáș·c má»t chứng thá»±c Äiá»n tá»?

CĂĄc key mĂŁ hĂła thá»±c sá»?sáș?thÆ°á»ng xuyĂȘn ÄÆ°á»Łc thay Äá»i vĂ trao Äá»i âĂąm tháș§mâ?trong background. Do ÄĂł, náșżu muá»n thay Äá»i hoáș·c cĂł thay Äá»i vá»?nhĂąn sá»? táș„t cáș?những gĂŹ báșĄn cáș§n pháșŁi lĂ m lĂ Äiá»u chá»nh thĂŽng tin ÄÄng nháșp á»?server táșp trung, thay vĂŹ thay Äá»i PSK á»?má»i thiáșżt bá»? Key PSK cĆ©ng ngÄn cháș·n ngÆ°á»i dĂčng khá»i viá»c nghe trá»m lÆ°u lÆ°á»Łng máșĄng của ngÆ°á»i khĂĄc â?má»t cĂŽng viá»c ráș„t dá»?thá»±c hiá»n vá»i những cĂŽng cá»?nhÆ° add-on Firesheep của hay ứng dỄngDroidSheep dĂ nh cho Google Android.

HĂŁy nhá»?trong Äáș§u ráș±ng, Äá»?cĂł ÄÆ°á»Łc báșŁo máșt cao nháș„t cĂł thá»? báșĄn nĂȘn sá»?dỄng WPA2 vá»i 802.1X, hay 802.11i.

Äá»?kĂch hoáșĄt chứng thá»±c 802.1X, báșĄn cáș§n pháșŁi cĂł má»t server RADIUS/AAA. Náșżu Äang cháșĄy Windows Server 2008 hoáș·c cao hÆĄn, hĂŁy cĂąn nháșŻc sá»?dỄng Network Policy Server (NPS) hoáș·c Internet Authenticate Service (IAS) (hay phiĂȘn báșŁn server trÆ°á»c ÄĂł). Náșżu báșĄn khĂŽng cháșĄy Windows Server, báșĄn cĂł thá»?sá»?dỄng server mĂŁ nguá»n má»?FreeRADIUS.

BáșĄn cĂł thá»?ĂĄp dỄng cĂ i Äáș·t 802.1X cho cĂĄc thiáșżt bá»?qua Group Policy náșżu Äang cháșĄy Windows Server 2008 R2. Náșżu khĂŽng, hĂŁy thá»?cĂąn nháșŻc sá»?dỄng má»t giáșŁi phĂĄp bĂȘn thá»?3 nĂ o ÄĂł Äá»?cáș„u hĂŹnh thiáșżt bá»?

4. Thá»±c hiá»n cĂ i Äáș·t báșŁo máșt 802.1X

Cháș?Äá»?EPA của WPA/WPA2 váș«n cĂł kháș?nÄng bá»?táș„n cĂŽng bá»i cĂĄc hacker bĂĄn chuyĂȘn. Tuy nhiĂȘn, báșĄn cĂł thá»?ngÄn cháș·n chĂșng táș„n cĂŽng báș±ng cĂĄch báșŁo máșt cĂ i Äáș·t EAP cho thiáșżt bá»? VĂ dá»? trong cĂ i Äáș·t EAP cho Windows, báșĄn cĂł thá»?kĂch hoáșĄt cháș?Äá»?xĂĄc nháșn chứng thá»±c server báș±ng cĂĄch chá»n chứng thá»±c CA, gĂĄn Äá»a chá»?server vĂ disable nĂł khá»i viá»c há»i ngÆ°á»i dĂčng trust server má»i hoáș·c xĂĄc thá»±c CA.

BáșĄn cĂł thá»?ĂĄp dỄng cĂ i Äáș·t 802.1X cho cĂĄc thiáșżt bá»?qua Group Policy hoáș·c sá»?dỄng giáșŁi phĂĄp bĂȘn thá»?3, vĂ nhÆ° Quick1X của Avenda.

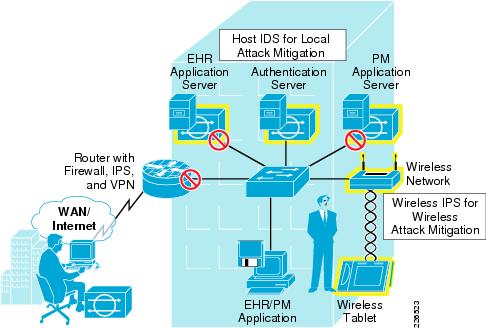

5. NĂȘn sá»?dỄng má»t há»?thá»ng ngÄn cháș·n xĂąm nháșp trĂĄi phĂ©p vĂ o máșĄng khĂŽng dĂąy

BáșŁo máșt máșĄng khĂŽng dĂąy lĂ Äiá»u nĂȘn lĂ m thay vĂŹ táșp trung vĂ o ÄĂĄnh báșĄi những káș?cá»?gáșŻng chiáșżm quyá»n truy cáșp vĂ o máșĄng của báșĄn. VĂ dá»? hacker cĂł thá»?thiáșżt láșp má»t Äiá»m truy cáșp áșŁo hoáș·c thá»±c hiá»n táș„n cĂŽng â?denial-of-service. Äá»?cĂł ÄÆ°á»Łc kháș?nÄng dĂČ tĂŹm vĂ ÄĂĄnh báșĄi những kiá»u táș„n cĂŽng nhÆ° váșy, báșĄn nĂȘn triá»n khai má»t há»?thá»ng ngÄn cháș·n xĂąm nháșp máșĄng khĂŽng dĂąy (WIPS). Thiáșżt káș?vĂ phÆ°ÆĄng phĂĄp ÄÆ°á»Łc sá»?dỄng trong WIPS khĂĄc biá»t theo từng nhĂ sáșŁn xuáș„t nhÆ°ng nhĂŹn chung chĂșng cĂł thá»?giĂĄm sĂĄt máșĄng, thĂŽng bĂĄo cho ngÆ°á»i dĂčng vĂ cĂł thá»?ngÄn cháș·n Äiá»m truy cáșp áșŁo hay cĂĄc hoáșĄt Äá»ng mĂŁ Äá»c.

CĂł ráș„t nhiá»u nhĂ sáșŁn xuáș„t hiá»n Äang cung cáș„p giáșŁi phĂĄp WIPS, vĂ nhÆ° AirMagnet vĂ AirTight Neworks. BáșĄn cĆ©ng cĂł thá»?tĂŹm tá»i cĂĄc sáșŁn pháș©m mĂŁ nguá»n má»? tiĂȘu biá»u lĂ .

6. NĂȘn triá»n khai NAP hoáș·c NAC

NgoĂ i viá»c sá»?dỄng 802.11i vĂ WIPS, báșĄn nĂȘn cĂąn nháșŻc tá»i viá»c triá»n khai giáșŁi phĂĄp Network Access Protection (NAP â?báșŁo vá»?truy cáșp máșĄng) hoáș·c Network Access Control (NAC â?quáșŁn lĂœ truy cáșp máșĄng). ChĂșng sáș?cung cáș„p thĂȘm kháș?nÄng quáșŁn lĂœ truy cáșp máșĄng, dá»±a vĂ o nháșn dáșĄng thiáșżt bá»?vá»i cĂĄc policy ÄĂŁ ÄÆ°á»Łc Äáș·t trÆ°á»c. ChĂșng cĆ©ng bao gá»m má»t chức nÄng Äá»?cĂĄch ly những thiáșżt bá»?cĂł váș„n Äá»?vĂ sá»a chữa Äá»?thiáșżt bá»?cĂł thá»?nhanh chĂłng quay trá»?láșĄi lĂ m viá»c.

Má»t sá»?giáșŁi phĂĄp NAC cĂł kháș?nÄng bao gá»m chức nÄng dĂČ tĂŹm vĂ ngÄn cháș·n xĂąm nháșp vĂ o máșĄng, nhÆ°ng báșĄn sáș?pháșŁi kiá»m tra xem nĂł cĂł cung cáș„p kháș?nÄng chuyĂȘn biá»t vá»?báșŁo vá»?máșĄng khĂŽng dĂąy hay khĂŽng.

Náșżu Äang cháșĄy Windows Server 2008 trá»?lĂȘn vĂ Windows Vista/7 Äá»i vá»i thiáșżt bá»? báșĄn cĂł thá»?sá»?dỄng chức nÄng NAP của Microsoft. Náșżu khĂŽng, hĂŁy tĂŹm tá»i những giáșŁi phĂĄp do bĂȘn thá»?3 cung cáș„p, vĂ nhÆ° PacketFence.

7. KhĂŽng nĂȘn tin tÆ°á»ng SSID áș©n

Má»t trong những lá»i Äá»n vá»?báșŁo máșt máșĄng khĂŽng dĂąy lĂ disable truyá»n phĂĄt SSID của cĂĄc Äiá»m truy cáșp sáș?giĂșp áș©n máșĄng của báșĄn hay Ăt nháș„t lĂ táșĄo SSID an toĂ n khiáșżn hacker khĂł phĂĄ. Tuy nhiĂȘn, cĂĄch nĂ y chá»?giĂșp gá»?bá»?SSID khá»i Äiá»m truy cáșp. NĂł váș«n cĂł trong chứa yĂȘu cáș§u 802.11 vĂ trong má»t sá»?trÆ°á»ng hợp, nĂł cĂČn cĂł trong yĂȘu cáș§u dĂČ máșĄng vĂ cĂĄc gĂłi tráș?lá»i. Do ÄĂł, má»t hacker hay káș?nghe lĂ©n nĂ o ÄĂł cĂł thá»?dá»?dĂ ng vĂ nhanh chĂłng phĂĄt hiá»n ra SSID áș©n â?Äáș·c biá»t lĂ á»?máșĄng báșn â?vá»i tĂnh nÄng phĂąn tĂch máșĄng khĂŽng dĂąy hợp phĂĄp.

Má»t sá»?ngÆ°á»i tranh luáșn lĂ táșŻt truyá»n phĂĄt SSID váș«n cung cáș„p thĂȘm táș§ng báșŁo máșt cho máșĄng, nhÆ°ng báșĄn cĆ©ng hĂŁy nhá»?luĂŽn ráș±ng nĂł cĂł kháș?nÄng gĂąy ra áșŁnh hÆ°á»ng tiĂȘu cá»±c lĂȘn cáș„u hĂŹnh vĂ kháș?nÄng thá»±c hiá»n của máșĄng. BáșĄn sáș?pháșŁi nháșp thá»?cĂŽng SSID vĂ o cĂĄc thiáșżt bá»? tiáșżp Äáșżn lĂ cáș„u hĂŹnh thiáșżt bá»? NĂł cĆ©ng cĂł thá»?gĂąy ra viá»c tÄng những yĂȘu cáș§u thÄm dĂČ vĂ gĂłi tin tráș?vá»? giáșŁm lÆ°á»Łng bÄng thĂŽng hiá»n cĂł.

8. KhĂŽng nĂȘn tin tÆ°á»ng lá»c Äá»a chá»?MAC

Lá»i Äá»n khĂĄc vá»?báșŁo máșt máșĄng khĂŽng dĂąy lĂ kĂch hoáșĄt tĂnh nÄng lá»c Äá»a chá»?MAC sáș?giĂșp cĂł thĂȘm ÄÆ°á»Łc má»t táș§ng báșŁo máșt, quáșŁn lĂœ cĂĄc ứng dỄng káșżt ná»i vá»i máșĄng. Äiá»u nĂ y cĂł ÄĂŽi chĂșt chĂnh xĂĄc, nhÆ°ng hĂŁy nhá»?ráș±ng hacker cĂł thá»?dá»?dĂ ng theo dĂ”i máșĄng của báșĄn Äá»?láș„y Äá»a chá»?MAC hợp phĂĄp, sau ÄĂł chĂșng sáș?thay Äá»i Äá»a chá»?Mac cho mĂĄy của chĂșng.

Do váșy, báșĄn khĂŽng nĂȘn triá»n khai kháș?nÄng lá»c Äá»a chá»?MAC vá»i suy nghÄ© chĂșng sáș?giĂșp Ăch cho báșŁo máșt của mĂŹnh, nhÆ°ng cĂł thá»?lĂ má»t cĂĄch quáșŁn lĂœ cĂĄc thiáșżt bá»? mĂĄy tĂnh ngÆ°á»i dĂčng cuá»i mang Äáșżn cĂŽng ty vĂ káșżt ná»i vá»i máșĄng. BáșĄn cĆ©ng nĂȘn chĂș Ăœ tá»i những váș„n Äá»?quáșŁn lĂœ cĂł kháș?nÄng náșŁy sinh Äá»?giá»?cho danh sĂĄch MAC luĂŽn ÄÆ°á»Łc cáșp nháșt.

9. NĂȘn háșĄn cháș?ngÆ°á»i dĂčng SSID cĂł thá»?káșżt ná»i

Ráș„t nhiá»u nhĂąn viĂȘn quáșŁn trá»?máșĄng ÄĂŁ bá»?qua má»t nguy cÆĄ cĂł váș?nhÆ° ÄÆĄn giáșŁn nhÆ°ng láșĄi cĂł Äá»?nguy hiá»m cao: ngÆ°á»i dĂčng nháșn thức ÄÆ°á»Łc hoáș·c khĂŽng nháșn thức ÄÆ°á»Łc viá»c káșżt ná»i tá»i máșĄng khĂŽng dĂąy của hĂ ng xĂłm hoáș·c Äiá»m truy cáșp khĂŽng rĂ” rĂ ng, má»?ra cÆĄ há»i xĂąm nháșp vĂ o mĂĄy Äá»i cho hacker. Tuy nhiĂȘn, lá»c SSID lĂ má»t cĂĄch cĂł kháș?nÄng ngÄn cháș·n ÄÆ°á»Łc viá»c nĂ y. VĂ dá»? trong Windows Vista (hay cĂĄc phiĂȘn báșŁn cao hÆĄn), báșĄn cĂł thá»?sá»?dỄng lá»nh netsh wlan Äá»?thĂȘm bá»?lá»c vĂ o những ngÆ°á»i dĂčng SSID muá»n xem vĂ káșżt ná»i. Äá»i vá»i mĂĄy tĂnh Äá»?bĂ n, báșĄn cĂł thá»?tá»?chá»i táș„t cáș?cĂĄc SSID ngoáșĄi trá»?máșĄng của cĂŽng ty. Äá»i vá»i mĂĄy xĂĄch tay, nhĂąn viĂȘn IT chá»?cĂł kháș?nÄng tá»?chá»i SSID của máșĄng hĂ ng xĂłm, cho phĂ©p chĂșng váș«n káșżt ná»i vá»i Äiá»m truy cáșp hay máșĄng gia ÄĂŹnh.

10. NĂȘn báșŁo vá»?cĂĄc thiáșżt bá»?máșĄng

HĂŁy nhá»? báșŁo máșt mĂĄy tĂnh khĂŽng pháșŁi lĂ cĂŽng nghá»?vĂ mĂŁ hĂła má»i nháș„t. BáșŁo vá»?váșt lĂœ cho cĂĄc thiáșżt bá»?máșĄng cĆ©ng ráș„t quan trá»ng. HĂŁy cháșŻc cháșŻn ráș±ng cĂĄc thiáșżt bá»?access point ÄÆ°á»Łc Äáș·t xa khá»i táș§m vá»i, vĂ nhÆ° á»?trĂȘn tráș§n giáș?hoáș·c tháșm chĂ lĂ cho nĂł vĂ o má»t vá»?trĂ an toĂ n rá»i sá»?dỄng Äng ten Äá»?cĂł ÄÆ°á»Łc sĂłng tá»i Æ°u. Náșżu khĂŽng ÄÆ°á»Łc báșŁo máșt, ai ÄĂł cĂł thá»?dá»?dĂ ng cĂ i Äáș·t láșĄi access point vá»?vá»i cĂ i Äáș·t gá»c của nhĂ sáșŁn xuáș„t Äá»?má»?truy cáșp.

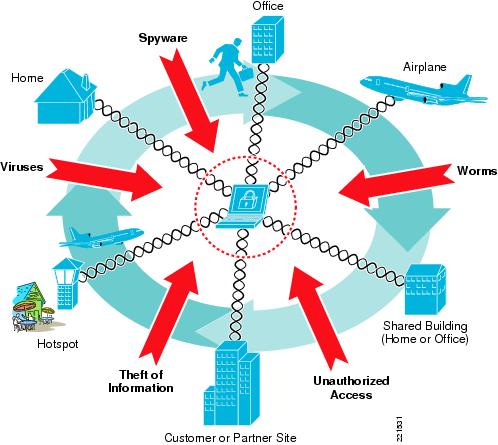

11. Äừng quĂȘn báșŁo vá»?cĂĄc thiáșżt bá»?di Äá»ng

CĂĄc má»i lo ngáșĄi vá»?báșŁo máșt máșĄng khĂŽng dĂąy khĂŽng chá»?dừng á»?ÄĂąy. NgÆ°á»i dĂčng sá»?hữu smartphone, mĂĄy xĂĄch tay vĂ mĂĄy tĂnh báșŁng cĂł thá»?ÄÆ°á»Łc báșŁo vá»?ngay táșĄi chá»? Tuy nhiĂȘn, khi há»?káșżt ná»i vá»i cĂĄc Äiá»m truy cáșp Wi-Fi miá» n phĂ hoáș·c káșżt ná»i vá»i router khĂŽng dĂąy gia ÄĂŹnh thĂŹ sao? BáșĄn nĂȘn ÄáșŁm báșŁo ráș±ng cĂĄc káșżt ná»i máșĄng Wi-Fi khĂĄc cĆ©ng ÄÆ°á»Łc báșŁo máșt nháș±m ngÄn cháș·n xĂąm nháșp trĂĄi phĂ©p hoáș·c hacker nghe lĂ©n.

Dáș«u váșy, khĂŽng dá»?dĂ ng gĂŹ Äá»?cháșŻc cháșŻn cĂĄc káșżt ná»i Wi-Fi ngoĂ i luĂŽn ÄÆ°á»Łc báșŁo máșt. BáșĄn sáș?pháșŁi káșżt hợp viá»c cung cáș„p, yĂȘu cáș§u sá»?dỄng cĂĄc giáșŁi phĂĄp vĂ tuyĂȘn truyá»n cho ngÆ°á»i dĂčng vá»?cĂĄc nguy cÆĄ báșŁo máșt cĂčng vá»i cĂĄc phÆ°ÆĄng phĂĄp ngÄn cháș·n.

TrÆ°á»c háșżt, táș„t cáș?cĂĄc máș«u laptop vĂ netbook sáș?pháșŁi kĂch hoáșĄt tÆ°á»ng lá»a cĂĄ nhĂąn (vĂ nhÆ° Windows Firewall) Äá»?ngÄn cháș·n xĂąm nháșp trĂĄi phĂ©p. BáșĄn cĂł thá»?thá»±c thi Äiá»u nĂ y qua Group Policy (náșżu Äang cháșĄy Windows Server) hoáș·c sá»?dỄng má»t giáșŁi phĂĄp nĂ o ÄĂł, vĂ nhÆ° Windows Intune Äá»?quáșŁn lĂœ cĂĄc mĂĄy tĂnh khĂŽng cĂł trong miá»n.

Tiáșżp Äáșżn, báșĄn sáș?pháșŁi cháșŻc cháșŻn ráș±ng lÆ°u lÆ°á»Łng Internet của ngÆ°á»i dĂčng ÄĂŁ ÄÆ°á»Łc mĂŁ hĂła khi há»?á»?má»t máșĄng khĂĄc báș±ng cĂĄch cung cáș„p truy cáșp VPN vĂ o máșĄng doanh nghiá»p. Náșżu khĂŽng muá»n sá»?dỄng VPN trong trÆ°á»ng hợp nĂ y, cĂł thá»?cĂąn nháșŻc tá»i cĂĄc dá»ch vá»?khĂĄc nhÆ° Hotspot Shield hoáș·c Witopia. Äá»i vá»i cĂĄc thiáșżt bá»?iOS (iPhone, iPad, iPod Touch) vĂ Android, báșĄn cĂł thá»?sá»?dỄng ứng dỄng VPN của chĂșng. Tuy nhiĂȘn, Äá»i vá»i thiáșżt bá»?BlackBerry vĂ Windows Phone 7, báșĄn sáș?pháșŁi thiáșżt láșp vĂ cáș„u hĂŹnh server message vá»i thiáșżt bá»?nĂ y Äá»?cĂł thá»?sá»?dỄng VPN của chĂșng.

BĂȘn cáșĄnh ÄĂł, báșĄn cĆ©ng nĂȘn ÄáșŁm báșŁo ráș±ng táș„t cáș?cĂĄc dá»ch vá»?liĂȘn quan tá»i máșĄng Äá»u ÄÆ°á»Łc báșŁo máșt, Äá»?phĂČng trÆ°á»ng hợp ngÆ°á»i dĂčng khĂŽng sá»?dỄng VPN khi Äang truy cáșp tá»?máșĄng cĂŽng cá»ng hay má»t máșĄng khĂŽng ÄĂĄng tin cáșy. VĂ dá»? náșżu báșĄn cung cáș„p quyá»n truy cáșp email (qua ứng dỄng hoáș·c trĂȘn web) á»?bĂȘn ngoĂ i máșĄng LAN, WAN hoáș·c VPN, hĂŁy cháșŻc cháșŻn ráș±ng báșĄn cĂł sá»?dỄng mĂŁ hĂła SSL Äá»?ngÄn cháș·n hacker nghe lĂ©n vĂ trá»m thĂŽng tin ÄÄng nháșp quan trá»ng hay cĂĄc message cĂĄ nhĂąn.

(agemar.net)

CĂĄc máșčo tÄng tá»c cho router káșżt ná»i khĂŽng dĂąy

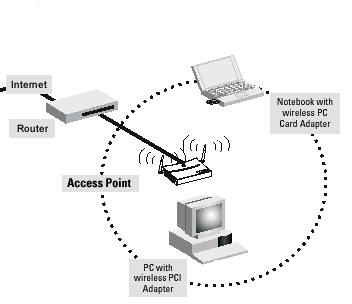

Má»i máșĄng Äá»u cĂł router Äá»?truy cáșp Internet, tuy nhiĂȘn khĂŽng pháșŁi ai cĆ©ng biáșżt cĂĄch lĂ m cho router hoáșĄt Äá»ng tá»t hÆĄn. Trong bĂ i nĂ y chĂșng tĂŽi sáș?giá»i thiá»u má»t sá»?máșčo router giĂșp tÄng tá»c cho káșżt ná»i khĂŽng dĂąy trong máșĄng.

HÆ°á»ng dáș«n sá»a lá»i Wifi bá»?cháș„m than vĂ ng

Lá»i Wifi bá»?cháș„m than vĂ ng diá» n ra khĂĄ phá»?biáșżn á»?thiáșżt bá»?Wifi. Lá»i nĂ y xáșŁy ra khi xung Äá»t IP hoáș·c sá»?lÆ°á»Łng ngÆ°á»i káșżt ná»i Wifi nhiá»u dáș«n tá»i máșĄng bá»?limited. Gáș·p tĂŹnh huá»ng nĂ y thĂŹ pháșŁi lĂ m sao? ChĂșng tĂŽi xin hÆ°á»ng dáș«n cĂĄc báșĄn cĂĄc cĂĄch kháșŻc phỄc lá»i Wifi bá»?cháș„m than vĂ ng

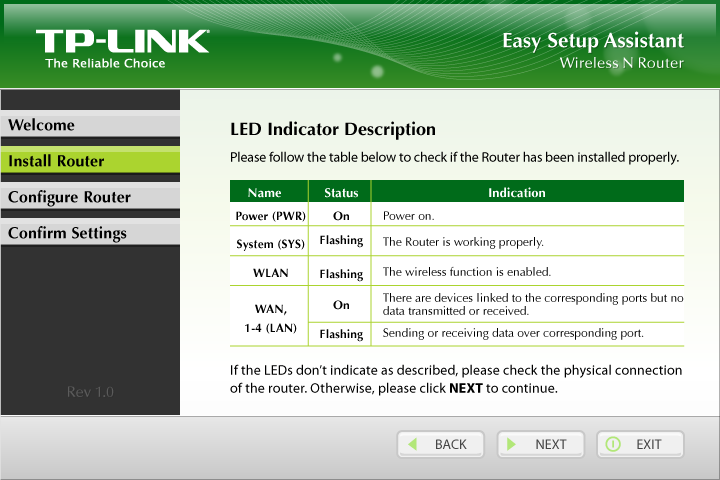

HÆ°á»ng dáș«n cáș„u hĂŹnh Router WiFi TP-LINK

HÆ°á»ng dáș«n cáș„u hĂŹnh Router WiFi TP-LINK

Sau 26-1, má»i hĂ nh Äá»ng báș?khĂła trĂȘn smartphone Äá»u cĂł tá»i

ÄĂł lĂ quyáșżt Äá»nh của VÄn phĂČng BáșŁn quyá»n Má»?vá»?viá»c thá»±c thi ÄáșĄo luáșt Quyá»n tĂĄc giáș?ThiĂȘn niĂȘn ká»?sá»?(Digital Millennium Copyright Act - DMCA) vừa ÄÆ°á»Łc thĂŽng qua táșĄi nÆ°á»c nĂ y. ÄáșĄo luáșt khĂŽng ĂĄp dỄng trĂȘn những smartphone mua trÆ°á»c ngĂ y 26-1.